ЯК ІЗ ВКРАДЕНОГО НОУТБУКА ПОТРАПИТИ В МЕРЕЖУ КОМПАНІЇ

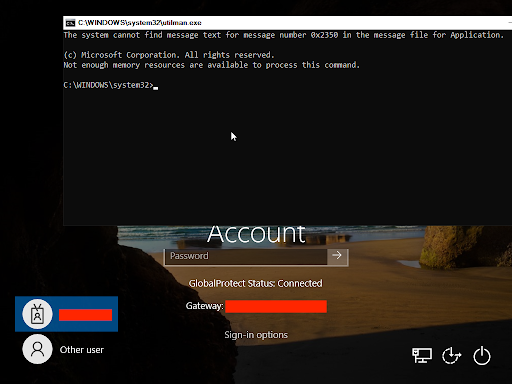

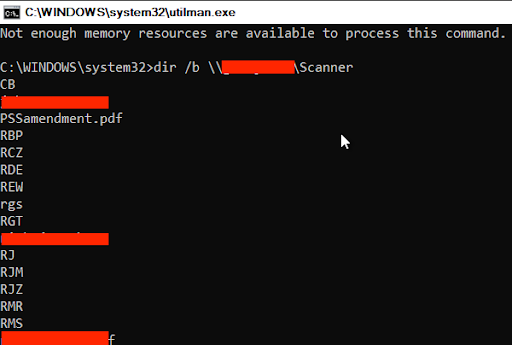

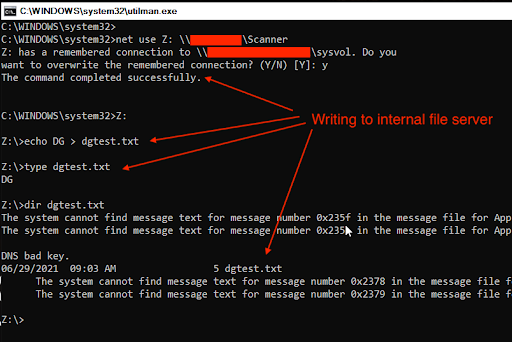

Що можна зробити із вкраденим ноутбуком? Чи можете ви отримати доступ до нашої внутрішньої мережі? Саме на це питання недавно хотів отримати відповідь одинз із клієнтів. Попередження про спойлер: так, так і ще раз так, ви можете. В даній статті ми розповімо вам про те, як ми взяли “викрадений” корпоративний ноутбук та зв’язали кілька експлойтів разом, аби проникнути в корпоративну мережу клієнта.

Вхідні дані

Рішення

Всі налаштування BIOS були заблоковані паролем

Порядок завантаження BIOS було заблоковано, аби запобігти завантаження з USB чи CD

Secureboot був повністю включений та запобігав установку будь-яких неофіційних операційних систем

SSD був повністю зашифрований (FDE) за допомогою BitLocker від Microsoft та захищено за допомогою модуля Trusted Platform Module (TPM)

SSD був повністю зашифрований (FDE) за допомогою BitLocker від Microsoft та захищено за допомогою модуля Trusted Platform Module (TPM)

Зловмисник із навичками та тривалим фізичним доступом до пристрою

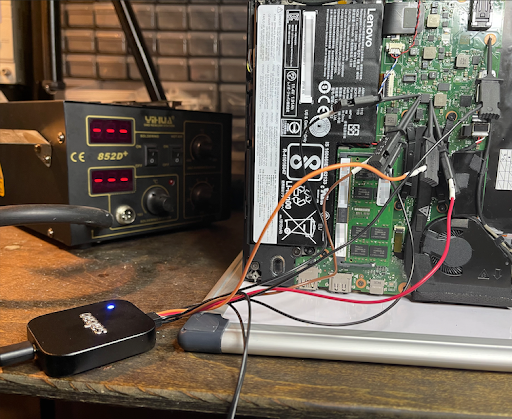

Ціленаправлена атака із великим запасом часу; зловмисник розкриє корпус, буде паяти та використовувати складне обладнання чи програмне забезпечення

Пом'якшення наслідків

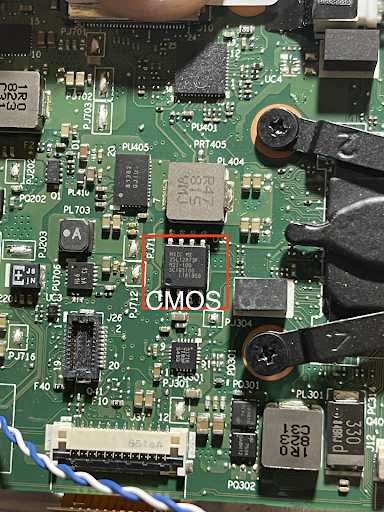

Для тих, хто не знає, TPM — це високозахищена та складна апаратна частина, котра має багато засобів ідентифікації та захисту від несанкціонованого доступу. Пряма атака на TPM наврядче принесе результат протягом тестування. В результаті, ми маємо розглянути зв’язки навколо TPM і те, на що він опирається. Він являє собою окремий чіп, не сходий на інші компоненти материнської плати, котрий може підлягати різним атакам. Наш конкретний TPM, про якого йде мова, показано тут:

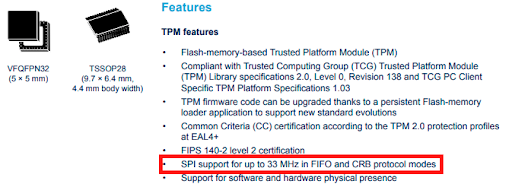

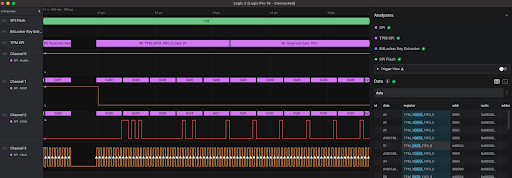

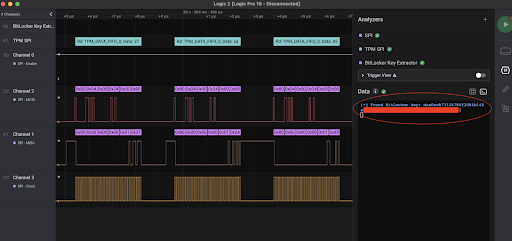

Дослідження конкретного чіпа TPM показало, що він взаємодіє із процесором по протоколу послідовного периферійного інтерфейсу (SPI):

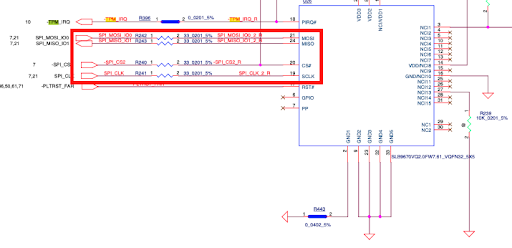

Це підтвердилося, коли ми виявили TPM, згаданий в схемі ноутбука:

Титри