КАК С УКРАДЕННОГО НОУТБУКА ПОПАСТЬ В СЕТЬ КОМПАНИИ

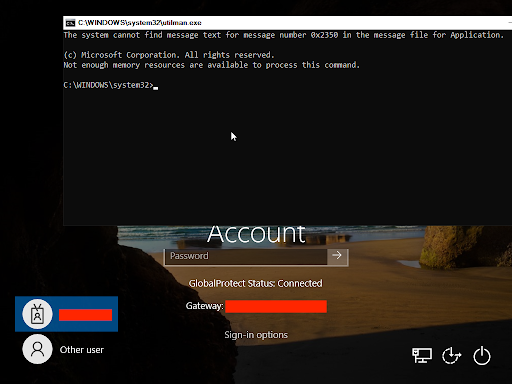

Что можно сделать с украденным ноутбуком? Можете ли вы получить доступ к нашей внутренней сети? Именно на этот вопрос недавно хотел получить ответ один из клиентов. Предупреждение о спойлерах: Да, да, и еще раз да, вы можете. В этой статье мы расскажем вам о том, как мы взяли «украденный» корпоративный ноутбук и связали несколько эксплойтов вместе, чтобы проникнуть в корпоративную сеть клиента.

Вводные данные

Решение

Все настройки BIOS были заблокированы паролем

Порядок загрузки BIOS был заблокирован, чтобы предотвратить загрузку с USB или CD

Secureboot был полностью включен и предотвращал установление любых неофициальных операционных систем

SSD был полностью зашифрован (FDE) с помощью BitLocker от Microsoft и защищен с помощью модуля Trusted Platform Module (TPM)

SSD был полностью зашифрован (FDE) с помощью BitLocker от Microsoft и защищен с помощью модуля Trusted Platform Module (TPM)

Злоумышленник с навыками и длительным физическим доступом к устройству

Целенаправленная атака с большим запасом времени; злоумышленник вскроет корпус, будет паять и использовать сложное оборудование или программное обеспечение

Смягчение последствий

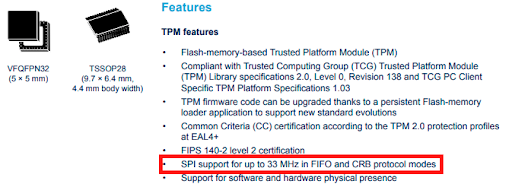

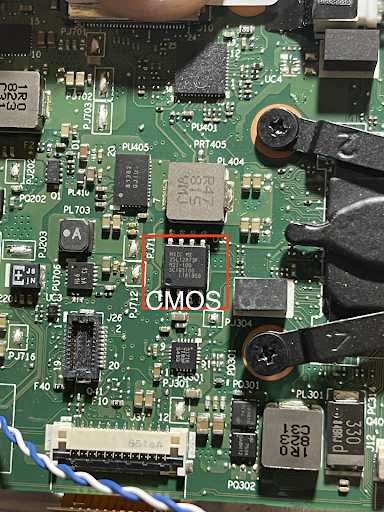

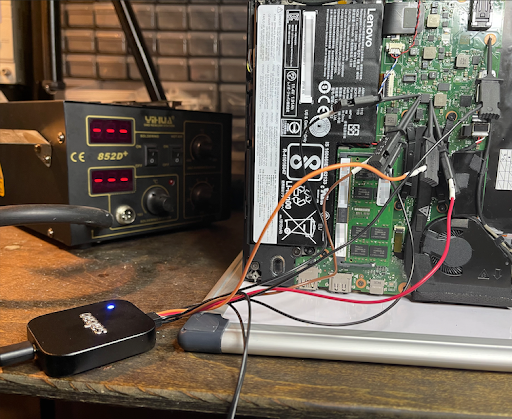

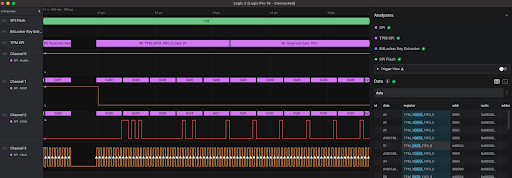

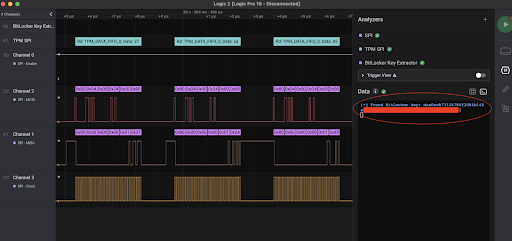

Для тех, кто не знает, TPM — это высокозащищенная и сложная аппаратная часть, которая имеет множество средств обнаружения и защиты от несанкционированного доступа. Прямая атака на TPM вряд ли принесет плоды в течение времени тестирования. В результате мы должны рассмотреть связи вокруг TPM и то, на что он опирается. Он представляет собой отдельный чип, не похожий на другие компоненты материнской платы, который может быть подвержен различным атакам. Наш конкретный TPM, о котором идет речь, показан здесь:

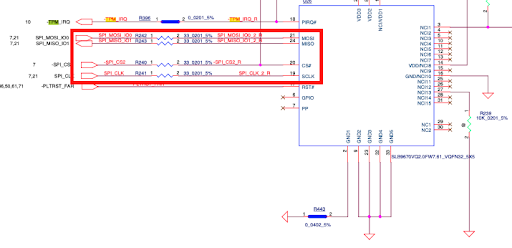

Это подтвердилось, когда мы обнаружили TPM, упомянутый в схеме ноутбука:

Титры